本月初资安业者Trustwave揭露网钓工具包Rockstar 2FA,卖家以租用型式提供买家运用(Phishing-as-a-Service,PaaS),此工具包主要的目标是用户的Microsoft 365(M365)帐号,如今有研究人员发现,经营该网钓工具包的卖家疑似另起炉灶,再度开发另一款新的网钓工具包供打手租用。

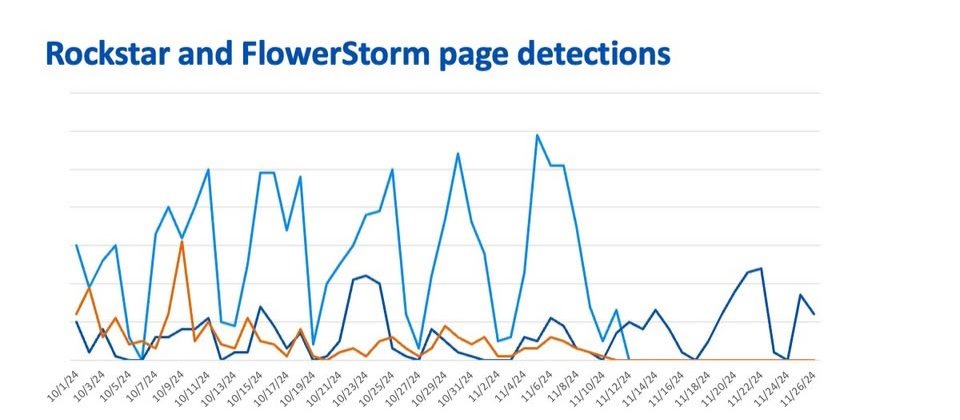

资安业者Sophos指出,从去年11月出现的Rockstar 2FA,在今年11月活动突然变得极为安静,根据他们的遥测数据,黑客部分的基础设施出现停摆的情况,相关的网页无法使用,但这些现象发生的原因并非执法单位围剿,而是此系统后端出现异常所致。

研究人员提及,上述情况发生在Trustwave揭露Rockstar 2FA的两周前,网钓工具租用服务的基础设施无法存取,并回传HTTP 522的错误消息,这意味黑客已经切断原本使用的Cloudflare内容传递网络(CDN)。此外,攻击者用来进行C2通信的Telegram频道,也疑似已经下线。

事隔数周,研究人员发现新的网钓工具包租用服务FlowerStorm活动变得频繁,并发现该网钓工具包与Rockstar 2FA有共通特征,这些功能疑似源自与通过Telegram机器人运作、名为Tycoon的网钓工具包租用服务。

其中一项是两种网钓工具包都针对M365登录网页而来,后台的服务器使用.ru或.com的网域名称,但不同之处在于,Rockstar 2FA使用随机产生的PHP脚本,而FlowerStorm统一使用next.php。

再者,则是钓鱼网页的HTML结构高度雷同,都具备捏造的评论、声称由Cloudflare Turnstile提供的资安服务,不过,两者使用的诱饵不同,Rockstar 2FA以汽车为诱饵,而FlowerStorm的诱饵则是以植物为主题。

此外,两个网钓工具包挟持M365帐号的手段一致,都是通过后端系统进行电子邮件、多因素身分验证(MFA)的流程。

另一方面,黑客注册的网域名称及代管方式也有显著重叠,而且,黑客都不慎在操作上出错,从而曝露后端系统的样貌。

虽然研究人员无法完全确定FlowerStorm就是Rockstar 2FA另起炉灶,但他们可以确定的是,根据黑客使用的套件,黑客很有可能采用相同的工具为基础进行开发,而相似的网域名称注册模式,则可能是因为两组经营团队在相关作业上彼此进行协调。

2024-12-24

2024-12-24