用于发送HTTP请求及接收回应的用户端(HTTP cilent)应用程序,例如:cURL、wget,以及程序库像是:Axios、Go Resty、Node-fetch、OkHttp,运行向网页服务器发出请求并接收回应的工作,这类工具经常在开发及测试领域使用,但如今黑客也将其用于大规模攻击,引起研究人员提出警告。

资安业者Proofpoint指出,他们近期看到有人滥用合法的HTTP用户端工具,企图入侵Microsoft 365环境。值得留意的是,由于相关资源能从GitHub等公开的存储库取得,这种工具被用于暴力破解及对手中间人攻击(AiTM)的情况显著增加,导致帐号挟持(ATO)的资安事故不断发生。

Proofpoint资安研究员Anna Akselevich指出,这种利用合法HTTP用户端工具的攻击行动,最早可追溯到2018年2月,当时他们看到攻击者运用名为OkHttp的工具发动攻击,持续尝试未经授权存取长达4年,主要目标是高级主管及具有特殊权限的用户。根据进一步的调查指出,这些利用OkHttp的攻击,只是整个攻击链当中的初期阶段。

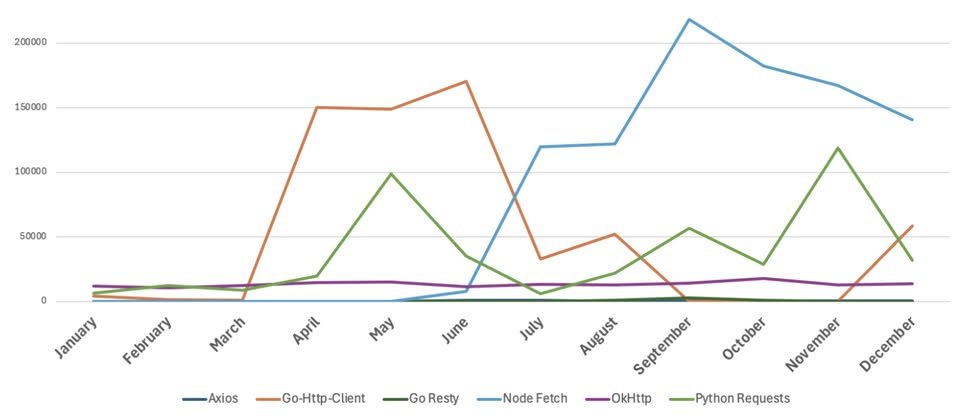

但到了去年1月,Proofpoint威胁研究小组发现攻击手法开始出现变化,黑客改用OkHttp的变种犯案,接着在3月又使用更为广泛的HTTP用户端工具,相关攻击行动于5月达到高峰,攻击者利用数百万个遭到挟持的IP位址来攻击云端帐号。

从受害规模来看,2024年下半有78%企业组织遭遇相关攻击事故,这样的情况较半年前增加7%。

为何这种攻击过往较不引起注意?原因是攻击者多半采行暴力破解的做法,成功率并不高,但Anna Akselevich表示,他们近期发现更有成效的攻击手段,其中一种是采用名为Axios的工具,攻击者精准锁定目标,并使用AiTM攻击突破多因素验证(MFA)防护,根据该研究小组每个月的统计,这种作案手段的成功率高达38%。

从去年6月到11月,黑客主要针对交通运输、建筑、金融、IT、医疗保健产业的高级主管、财务长、客户经营、维运人员下手,总共有51%遭锁定的企业组织受害、43%帐号被入侵。

另一种滥用Node-fetch的攻击行动,也相当值得留意,这种工具黑客主要用于暴力破解和密码泼洒(Password Spraying)攻击。Proofpoint自6月9日开始,总共发现超过1,300万次的登录尝试,平均每天有6.6万次。

他们确认有17.8万个用户帐号遭到锁定,这些帐号横跨超过3千个企业组织,攻击者主要针对教育领域而来,尤其偏好学生的帐号,原因是这类帐号通常缺乏相关防护,一旦成功挟持,就能用于大规模垃圾邮件攻击或其他网络犯罪。

还有一种工具的滥用,也引起Proofpoint的注意。研究人员于去年8月发现利用Go语言开发的Go Resty相关攻击,推测是由使用Node Fetch的攻击者发起,原因是两起攻击黑客都使用相同的基础架构,攻击目标也一致。利用Go Resty的攻击行动约在10月就停止,为何黑客不再使用Go Resty?研究人员并未说明。

2025-02-06

2025-02-06